👻 La Newsletter de @weareDMNTRs 👻

El año no empezó bien para Palo Alto Networks...

Pero bueno, seguían teniendo ese halo, impostado o no, de ser los mejores en lo suyo.

Hasta esta semana. La semana en que reventó todo.

El nombre en clave de la movida es: CVE-2024-3400. Y, sí, la cosa es grave.

Pero es más grave aún la forma de mitigar dicha vulnerabilidad por parte de un fabricante de talla mundial como Palo Alto. Que para mí sigue siendo un referente... pero menos...

Y aquí me quiero explicar un poco: TODOS COMETEMOS ERRORES. TODOS.

Pero de cómo soluciones el tema, va a depender en gran parte el salvar tu culo cuando todo está en llamas.

Y, creo, sinceramente, que Palo Alto no ha estado del todo acertada en su manera de afrontar esta crisis.

Así que vamos a los hechos:

El pasado 12 de abril la compañía lanza un comunicado en el que advierte de que una vulnerabilidad de inyección de comandos en PAN-OS, el sistema operativo de sus firewalls, está siendo explotada activamente en ataques.

¡Ojo! No dicen que la hayan descubierto y parcheado. Dicen que YA ESTÁ SIENDO EXPLOTADA.

Informan además de que un actor de amenazas al que rastrean como UTA0218, que probablemente sea un grupo state-sponsored, estaba aprovechando la vulnerabilidad para ingresar a redes internas y exfiltrar datos.

En algunos casos parece ser que los atacantes incluso estaban intentando colar una puerta trasera en Python no documentada anteriormente llamada Upstyle.

Lo de cada semana en nuestro mundillo... 🤪🤪🤪

Automáticamente, el CVE de dicha vulnerabilidad recibe un 10 sobre 10, ya que su explotación no requiere privilegios especiales ni interacción del usuario. Es explotable per se. ¡TOMA!

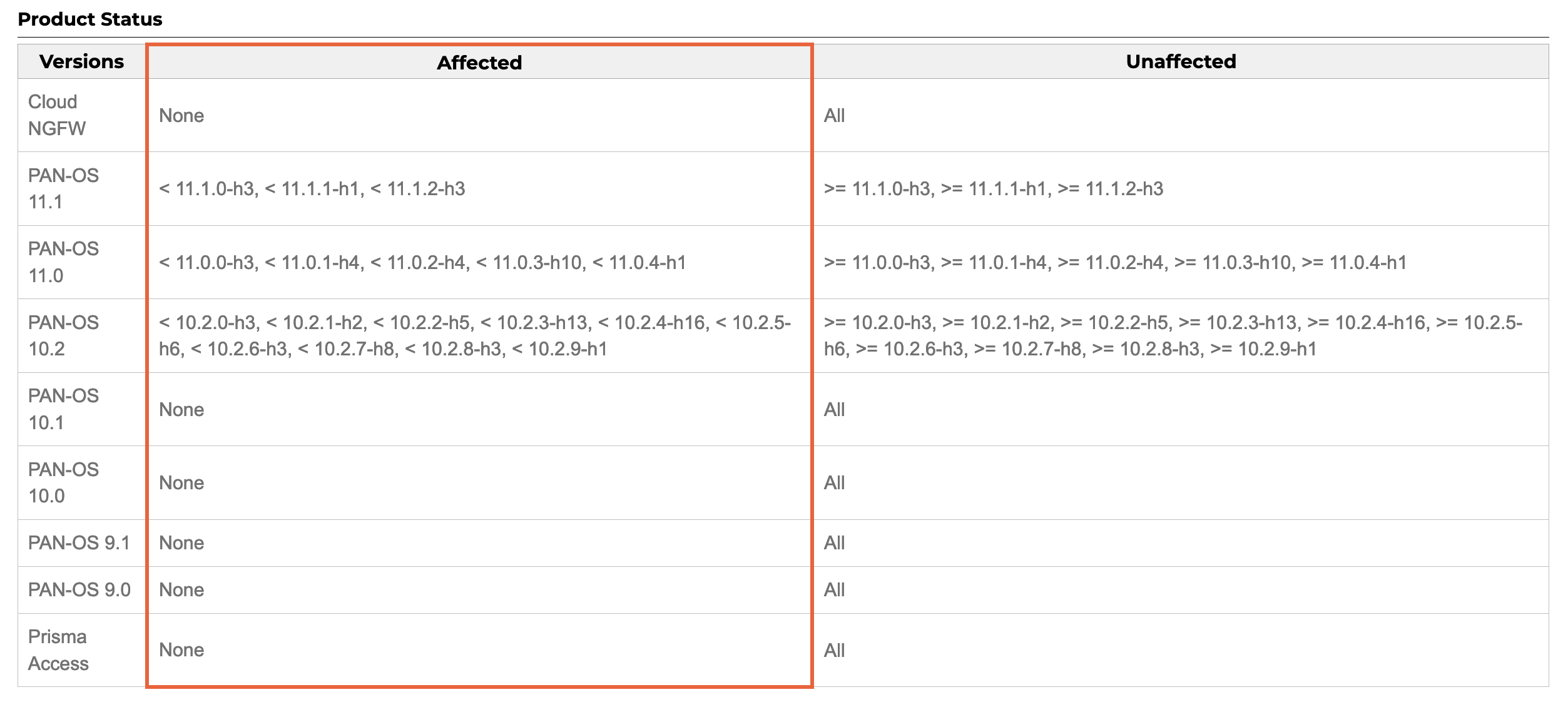

En esos momentos, Palo Alto también comunica a sus clientes que la movida solo afecta a versiones específicas del software PAN-OS cuando tanto GlobalProtect como las funciones de telemetría del dispositivo están habilitadas.

Concretamente indican que: "This issue is applicable only to PAN-OS 10.2, PAN-OS 11.0, and PAN-OS 11.1 firewalls configured with GlobalProtect gateway or GlobalProtect portal (or both) and device telemetry enabled".

El procedimiento general fue, como puedes imaginarte, desactivar la telemetría, para evitar esta afectación y programar la futura actualización de PAN-OS.

Porque, aunque queramos, muchas veces no puedes actualizar sobre la marcha. Todo requiere procesos, planificación e, incluso, permisos.

Pues nada, hasta aquí, ¿no? La nueva "amenaza chunga de la muerte" de la semana había llegado hasta aquí y ya está... ¡PUES NO!

El culebrón comienza cuando Palo Alto va actualizando el CVE y comienza a reconocer DÍAS DESPUÉS que está al tanto de "un número cada vez mayor de ataques".

Para un par de días después reconocer que una de las mitigaciones inicialmente recomendadas, la de deshabilitar la telemetría del dispositivo, NO es una forma eficaz de prevenir ataques.

¡Pero! ¡Pero! ¡Pero! 😲😲😲

Todo esto coincide además con el lanzamiento del PoC (prueba de concepto) del ataque... ¡Y en esos momentos revienta todo!

El 16 de abril la ShadowServer Foundatión ya empieza a decir que la cosa no va demasiado bien e informan de estar detectando unos 150.000 firewalls expuestos con dicha vulnerabilidad.

El 18 de abril, los rumores sobre que el fallo de PaloAlto se debe a un error de Gorilla y su addon Sessions son cada vez mas grandes.

Gorilla es un toolkit para construir webs en Go con licencia BSD. 🫣🫣🫣

De hecho, como puede verse en github, Gorilla se usa ampliamente (más de 20k repositorios y más de 5600 paquetes + dependientes, muchos con código cerrado, por cierto).

Esperarse que suba "la imagen":

Ahora sí, continuemos con el tema de hoy 👿👿👿.

La vulnerabilidad permite a un usuario crear o sobrescribir cualquier archivo o dispositivo con los privilegios de la aplicación cuando utiliza FilesystemStore, una característica de Gorilla/sessions... ¡Que por cierto esto lleva MUCHO TIEMPO ASÍ!

Con una simple búsqueda por internet puedes encontrar los proyectos que usan la librería y ya encuentras cositas expuestas... 😓😓😓

Aquí lo explican muy bien: https://www.cyberkendra.com/2024/04/cve-2024-3400-palo-alto-networks.html

Total, que resumiendo un poco, tenemos activa la combinación de una vulnerabilidad crítica más la explotación activa por parte de un actor de amenazas "con mucho poder" más la nefasta gestión del fabricante...

¿Veis el potencial de impacto? Pues sí, es muy alto. MUY MUY ALTO.

Porque las empresas/organizaciones que utilizan Palo Alto no son precisamente la frutería de tu barrio o el supermercado de la esquina.

Palo Alto es "de nivel" y lo usan empresas/organizaciones "de nivel".

Y claro, cuando hay problemas, los problemas también son "de nivel".

De nivel cagada sideral. 🚀🚀🚀

Cuando estoy escribiendo este texto, muchas cosas sigue bastante en el aire:

- ¿Cuánto tiempo lleva explotándose la vulnerabilidad? 🤔🤔🤔

- ¿Por qué se ha tardado tantos días en comunicar que la mitigación inicial no era válida? 🤔🤔🤔

- ¿Por qué ahora Palo Alto indica cosas como: "se recomienda encarecidamente a las organizaciones que investiguen sus sistemas y redes en busca de posibles infracciones"? 🤔🤔🤔

- ¿Por qué no me hice jardinero? 🤔🤔🤔

Cuestiones que quedan en el aire y que traen de cabeza a más de uno y más de dos. Doy fe del tema.

Así que nada: ¡Feliz Domingo si puedes! 😝😝😝

P.D.: Agradecer al compañero D4nk0d3r su ayuda con algunas de las fuentes para elaborar este texto.

Newsletter patrocinada por:

Cybersec - Networks - Sysadmin - Hosting

🔊 Llámalo podcast... 🔊

El contenido de esta semana:

- Episodio 51: El teletrabajo -> https://pod.link/1721508436/episode/df494cebcbcb2e4c73ef1d72b4e93c15

- Episodio 52: ¡NOS ESPÍAN! -> https://pod.link/1721508436/episode/12e767ad4fd0df95c768acf3a4ac699b

Todos aquí: https://pod.link/1721508436

🔗 Cajón desastre... 🔗

Los enlaces que he ido recopilando sobre el tema de Palo Alto y otras cosas:

- Este ya lo puse la semana pasada: Palo Alto Networks warns of PAN-OS firewall zero-day used in attacks.

- Europa rechaza que las únicas opciones sean pagar o aceptar la cesión de datos. Exige que haya una tercera vía. Las podemos subvencionar... 😬😬😬

- LaLiga se ha convertido en el principal enemigo de la libertad en Internet. Ahora incluso ataca a Google, Apple y Huawei. 3 palabras: Prohíban el futbol.

- Proxmox VE SDN 2 - Configuración y funcionamiento. Clase magistral.

-

Finding the BEST Cheap 2.5GbE Switch... by Testing 21 of Them. Quien tuviera tiempo...

Y fin...

La verdad es que he tenido una semana que empezó muy bien y ha terminado para acostarme y no levantarme en un mes 😥😥😥...

¡Pero es lo que hay! Toca levantarse esta semana y trabajar más duro, a ver si la suerte acompaña 🤞🤞🤞.

¿Palo Alto? ¡Un palo en la cabeza le daba yo al tío este de la gorra!