👻 La Newsletter de @weareDMNTRs 👻

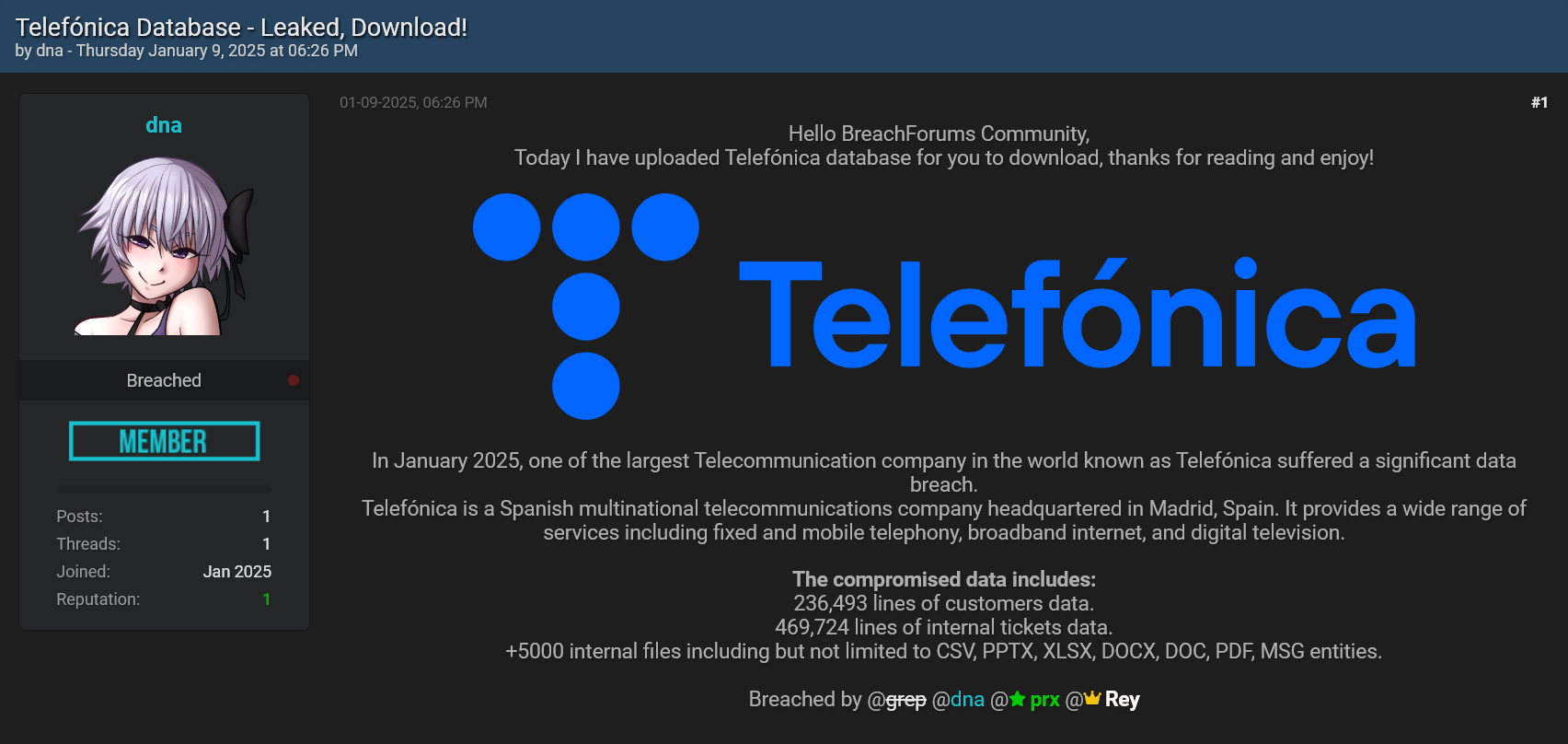

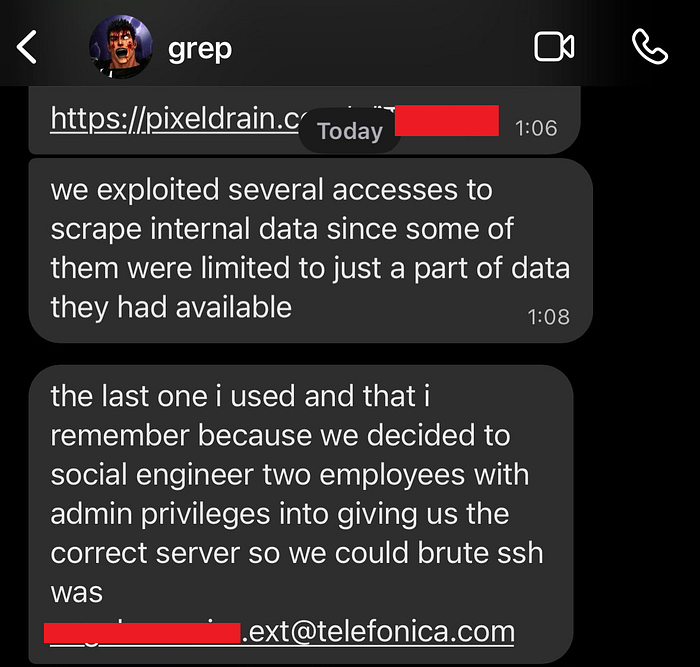

Con el mensaje que ves en la foto que encabeza este artículo, se hacía público el (pen)último leak de datos perpretrado contra Telefónica, seguramente la empresa de telecomunicaciones más importante de España. Teníamos información de la brecha desde antes de hacerse público (gracias a quien proceda, que lee esto seguro), pero además, al poco de publicar por twitter el anuncio del leak recibimos varios correos y mensajes de Telegram con datos interesantes sobre la movida.

Obviamente, algunos publicables y otros no.

Entre esa información recibida, nuestra propia investigación y los datos hechos públicos por los compañeros de HudsonRock (Thanks Alon!), hemos montado esta newsletter de hoy, nuestro particular postmortem de un incidente que nos deja con el culo torcido...

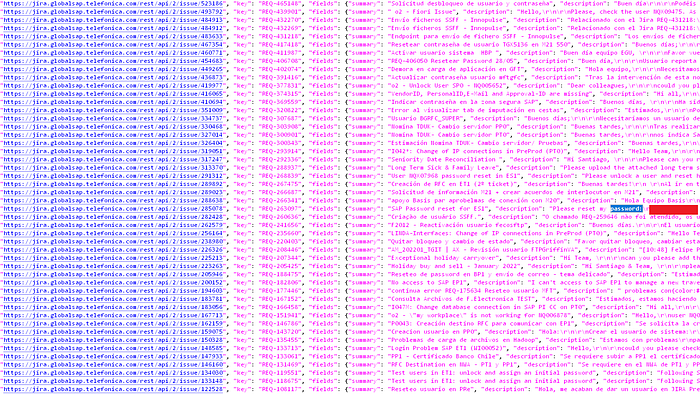

¡Comencemos! El centro neurálgico de este ataque se llama Jira, sin embargo esta vez no hubo que explotar ninguna vulnerabilida de la herramienta de Atlassian. La entidad en cuestión es esta: https://jira.globalsap.telefonica.com/login.jsp. Sí, no me preguntes por qué la herramienta de soporte de los proyectos de Telefónica estaba (y sigue estando) abierta al mundo y no es accesible solo vía VPN, pero es así. ¿Cómo consiguieron el acceso inicial a esa herramienta? Veamos...

Según se desprende de las distintas investigaciones que hemos analizado, solo en 2024, podemos identificar a más de 10 empleados de Telefónica con credenciales de acceso a dicha entidad de Jira y que fueron infectados por Infostealers. No sabemos si se usaron algunas de las mismas o si se pudo conseguir otra credencial nueva, pero el problema ya se veía venir de lejos.

De hecho, en mensajes enviados por los propios atacantes, comentan que tenían las credenciales de más de 15 empleados en su poder antes siquiera de comenzar el ataque.

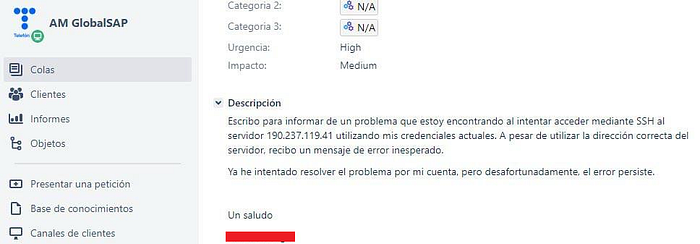

Una vez dentro del sistema de soporte, los atacantes, al parecer del grupo Hellcat, utilizaron ingeniería social para ampliar su acceso. Solo tuvieron que buscar un par de usuarios con privilegios administrativos y engañarlos para obtener la información que necesitaban. ¿Cómo? Mira la imagen:

Da miedo, ¿eh? Imagina la paranoia de, en una empresa tan grande, no saber si tu interlocutor en una herramienta de uso interno es quien dice ser... Miedo no, da PÁNICO. Encima, solo hay que ver algunos mensajes de los propios atacantes en Twitter (que no voy a enlazar, lo siento) para ver la mofa y el cachondeo que tenían con el tema...

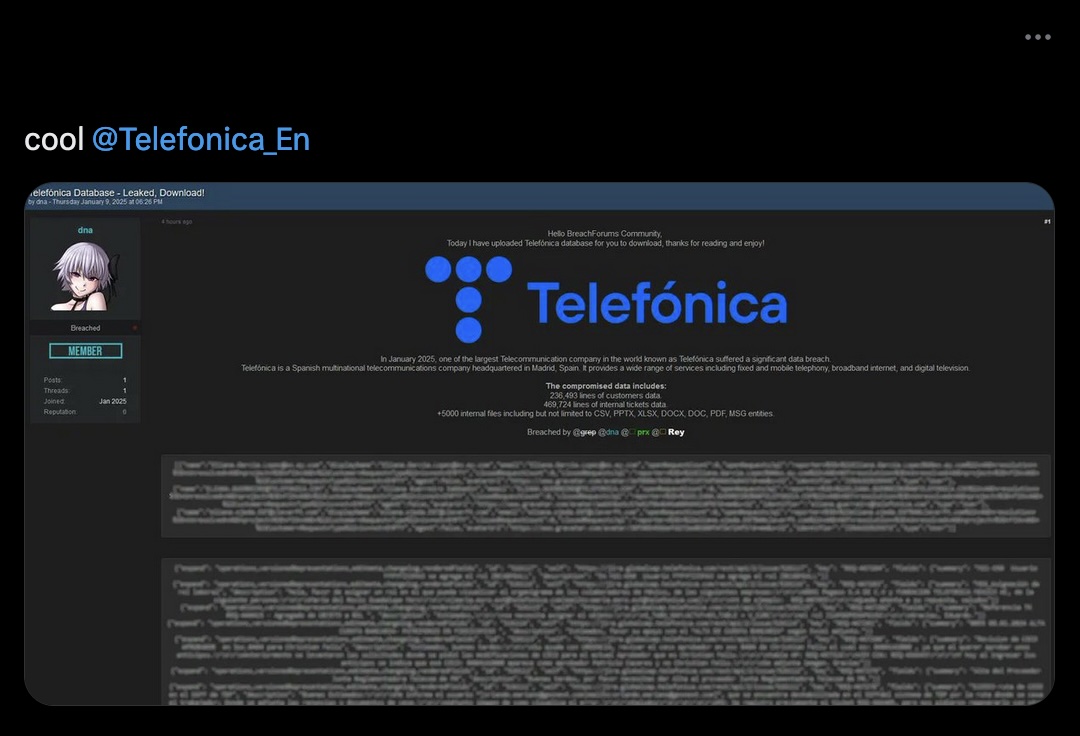

Un detalle que no quiero pasar por alto, es que en la investigación de los chicos de HudsonRock muestran un mensaje de los atacantes muy revelador, es este:

Si os fijáis en la dirección de correo, el nombre acaba en .ext. De nuevo ataque a la cadena de suministro. Curioso y preocupante a la vez. Además, comentan que una vez obtuvieron la IP del servidor objetivo vía Jira realizaron un ataque de fuerza bruta sobre el mismo.

A partir de aquí, tan solo les quedaba "arramblar" con todo lo que pudieran, y los datos, en crudo, son estos:

- 500.000 tickets de JIRA: algunos de los cuales revelan datos delicados de infraestructura, contraseñas, usuarios y alguna cosa más.

- 24.000 nombres y correos electrónicos de empleados: que obviamente serán usados ahora para ataques de phising, ingeniería social, fuerza bruta, combinarlos con otros análisis OSINT y demás. Se les viene una buena.

- 5.000 documentos internos: entre los que se incluyen mensajes de correo, presentaciones, planes estratégicos, presupuestos y alguna cosa curiosa. Tan solo buceando un poco entre los documentos obtienes URLs de accesos PÚBLICOS a herramientas internas de la empresa con versiones antiguas muy expuestas a problemas...

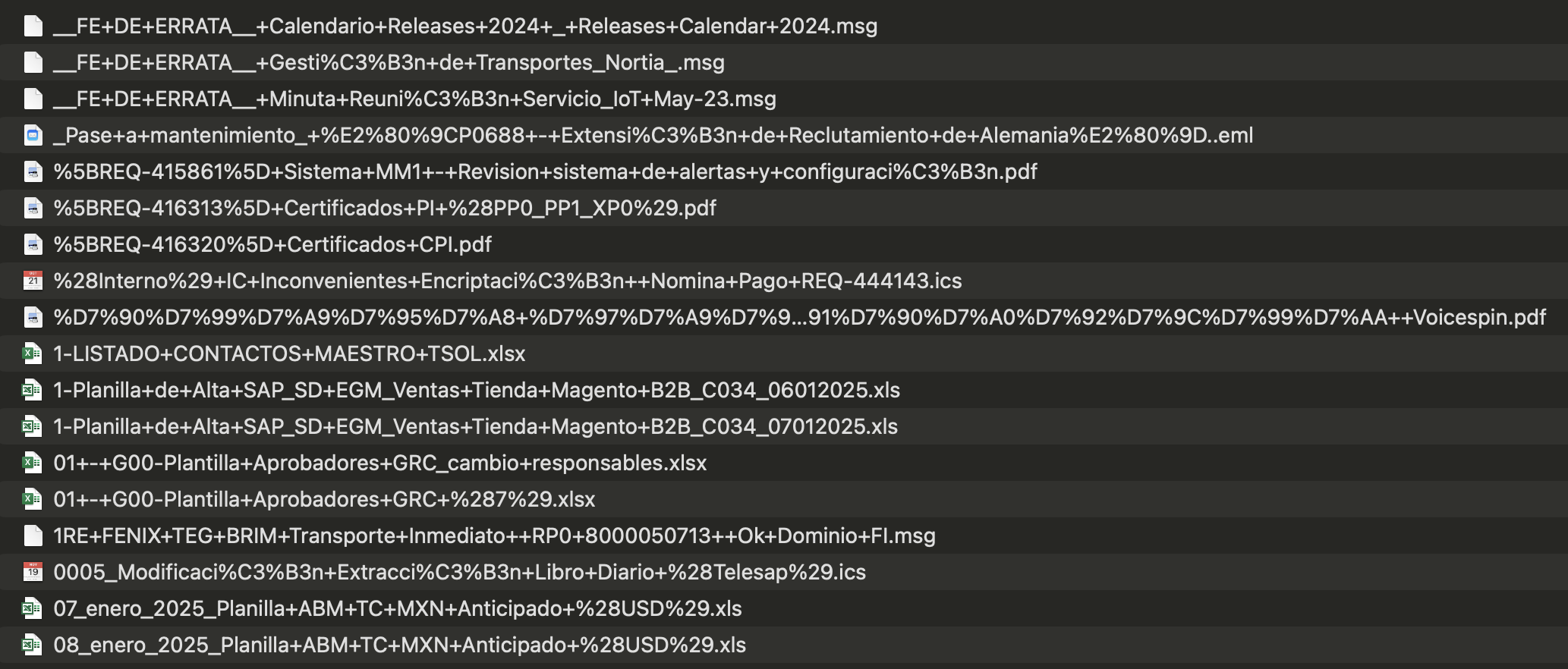

No sé ni qué decir, así que solo voy a subir una imagen más y es esta:

Es el resumen obtenido de la empresa obtenido en la IA de HudsonRock, que tiene información de más de 30.000.000 de computadoras infectadas por infostealers. Por cierto, estos datos son públicos y están al alcance de cualquiera.

La violación sufrida por Telefónica no solo pone de manifiesto la amenaza creciente de los infostealers, sino que también plantea una pregunta incómoda: ¿esto es todo lo que Telefónica puede ofrecer en materia de ciberseguridad?

Hablamos de una empresa con recursos que muchas otras solo pueden soñar, de un gigante que lleva años vendiendo su apuesta por la ciberseguridad como una ventaja competitiva. Y, aun así, más de 1800 empleados han sido infectados, exponiendo credenciales que ahora sirven como trampolín para ataques más sofisticados.

Estos infostealers no son un nuevo enemigo desconocido, son un arma muy conocida que se usa una y otra vez para infiltrarse en redes corporativas. Pero lo que sorprende aquí no es solo el impacto del malware, sino la aparente falta de vigilancia sobre la información pública relacionada con su infraestructura. ¿Por qué no proteger lo que ya está en la calle? En un entorno donde la información fluye con rapidez y está al alcance de cualquiera, no vigilarla es un error imperdonable.

Telefónica, con toda su experiencia y recursos, debería ser un referente en la gestión de credenciales, en la formación de empleados y en la implementación de defensas proactivas. En cambio, esta violación es un recordatorio de que, sin importar el tamaño de la organización, la falta de rigor en ciberseguridad tiene consecuencias.

Esto no es solo un problema de malware o ingeniería social; es un fallo estructural, una desconexión entre la narrativa de ser una empresa líder en ciberseguridad y lo que realmente sucede en su interior. Si un gigante como Telefónica puede fallar en lo básico, ¿qué queda para las pequeñas y medianas empresas que dependen casi de su imaginación para sobrevivir?

Y lo que nos quedará por ver...

¡FELIZ DOMINGO!

🔗 Newsletter patrocinada por: 🔗

Protecting what matters most

🔊 Llámalo podcast... 🔊

Esta semana tampoco he grabado ningún capítulo del podcast, pero los tenéis todos aquí: https://pod.link/1721508436

Y fin...

Oye, ¿habéis comprobado la contraseña de RIPE de esta gente?